3 Schritte zu Governance für SAP Security

Sicherheit für ihre SAP-Systeme muss das erklärte Ziel sein, denn immer mehr geschäftskritische Informationen und Prozesse werden darin gespeichert und abgewickelt. Für die Sicherheit der Systeme ist jedoch nicht nur die richtige IT-Unterstützung nötig, sie erfordert vor allem auch Governance und Compliance – und zwar über alle SAP-Systeme und damit das gesamte Unternehmen hinweg. Wir zeigen Ihnen, wie Sie in 3 Schritten ihre SAP-Systeme strukturiert und effizient schützen können.

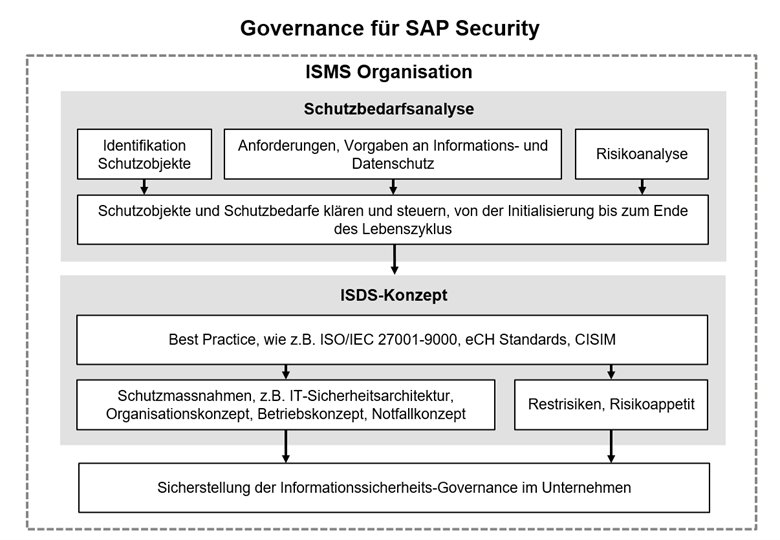

Schritt 1: Schutzbedarfsanalyse (Schuban)

Zunächst gilt es den Ist-Zustand zu betrachten und zu definieren, welche Elemente wie geschützt werden sollen. Dies erfolgt über die Schutzbedarfsanalyse. Sie definieren die einzelnen Schutzobjekte und deren Schutzbedarfe. Dabei wird jedes Schutzobjekt hinsichtlich Verfügbarkeit, Vertraulichkeit, Integrität und Nachvollziehbarkeit der Informationen und Daten integral im Eco-System des Schutzobjektes bewertet und eingestuft. Im Anschluss wird die Informationssicherheitsanforderung definiert und mit der Geschäftsleitung steuerbar abgestimmt.

Eine Schutzbedarfsanalyse ermöglicht somit

- die einheitliche Betrachtungen bezüglich sensitiver und nicht sensitiver Informationen nach dem „need to know“-Prinzip über alle Ebenen abzustimmen.

- , dass die IT die Sicherheitsanforderung des Business genau kennt und diese bedarfsgerecht unterstützen und die Sicherheit adäquat und messbar gewährleisten kann.

Die zunehmende Digitalisierung sowie die immer zahlreicheren Cyber-Bedrohungen machen Cyber Governance und Compliance zum kritischen Erfolgsfaktor. Nach Hermes muss dies bereits mit der Initialisierung von Projekten und Programmen gemäss ISO 27001-9000 definiert, geklärt und überprüft werden.

Konkrete Ziele der Schutzbedarfsanalyse:

- Schutzobjekt und Informationsschutzbedarf integral definieren

- Anforderungen, Rahmenbedingungen und Umfeld identifizieren

- Schutzobjekt und Schutzbedarf beschreiben und einstufen

- Schutzbedarfsanalyse mit dem Risikoeigner, dem Auftraggeber und den Stakeholder abstimmen

Schritt 2: Informationssicherheits- und Datenschutzkonzept (ISDS)

Das ISDS-Konzept basiert auf der Schutzbedarfsanalyse. Es beschreibt und vertieft die konkrete Umsetzung in Projekten bzw. im Betrieb bezüglich organisatorischer und technischer Massnahmen zur Minderung der Risiken. Die Risikoanalyse ermöglicht die Zuordnung erforderlicher Massnahmen und fördert die Einhaltung der Compliance durch messbare Kriterien, die durch Audits überprüft werden.

Das ISDS-Konzept dokumentiert die Einhaltung der Informationssicherheit der Schutzobjekte und bildet die Grundlage zur Steuerung im unternehmerischen Information Security Management System (ISMS) durch den Risikoeigner. Zudem sorgt es für die Einhaltung auf allen Ebenen.

Konkrete Ziele des ISDS:

- Transparente Dokumentation der Informationssicherheit im Projekt bzw. Betrieb zur zeitnahen Steuerung und zur Mitigation der Risiken

- Messen der Risiken und Zuordnung von Massnahmen sowie die laufende Überprüfung der Ergebnisse

- Steuerbarkeit der Risiken anhand prüfbarer Ergebnisse durch die Risikoeigner mit Verbesserungen über den gesamten Lebenszyklus hinweg

Schritt 3: Information Security Management System (ISMS)

Das Information Security Management System (ISMS) definiert Regeln und Methoden, um die Informationssicherheit in einem Unternehmen oder in einer Organisation zu gewährleisten. Ein ISMS ist prozessorientiert aufgebaut und verfolgt einen von der Unternehmensführung ausgehenden Top-Down-Ansatz.

Konkrete Ziele:

- Steuerung der Informationssicherheit im Unternehmen als Teil der Governance und Compliance

- Koordiniertes und einheitliches umsetzen der Governance und Compliance im Unternehmen

- Erkennen von Risiken und Umsetzung entsprechender Massnahmen zur Risiko-Minderung gemäss Schutzbedarf

- Planung von Investitionen (z.B. in ein ISMS-Tool) und Priorisierung dieser

- Definition der Policy zur Steuerung der Informationssicherheit im Unternehmen

NOVO – Ihr Security-Partner

Gerne unterstützen wir Sie punktuell oder ganzheitlich auf Ihrem Weg, SAP-Security auf der organisatorischen Ebene Ihres Unternehmens zu etablieren. Melden Sie sich bei uns, wir helfen Ihnen dabei, den passenden Weg für Ihr Unternehmen zu finden.